Jeste li znali da je SentinelLabs imao otkrio popriličan broj sigurnosnih nedostataka u Microsoft Azureovom Defenderu za IoT prošle godine?

Doista, i nadalje, neke od tih ranjivosti zapravo su ocijenjene kao kritične, što se tiče ozbiljnosti i utjecaja na sigurnost.

Tehnološki div sa sjedištem u Redmondu izdao je zakrpe za sve greške, ali Azure Defender za korisnike interneta stvari mora odmah poduzeti akciju.

Još uvijek nisu pronađeni dokazi o podvizima u divljini

Gore spomenuti nedostaci koje su otkrili sigurnosni istraživači u SentinelLabsu mogu omogućiti napadačima da daljinski kompromitiraju uređaje zaštićene Microsoft Azure Defenderom za IoT.

Eksploatacije temeljene na tim ranjivostima iskorištavaju određene slabosti Azureovog mehanizma za oporavak lozinke.

Stručnjaci za sigurnost SentinelLabs-a također tvrde da je proaktivno prijavio sigurnosne ranjivosti Microsoftu u lipnju 2021.

Ranjivosti se prate kao CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 i CVE-2021-42311 i označene su kao kritične, neke s CVSS ocjenom od 10.

Uz to, tim još nije otkrio dokaze zlostavljanja u divljini, ako ste tražili srebrnu liniju usred cijelog kaosa.

Unatoč tome što su sigurnosni propusti u Microsoft Azure Defenderu za IoT stariji od osam mjeseci, nije zabilježen nijedan napad koji bi se temeljio na greškama.

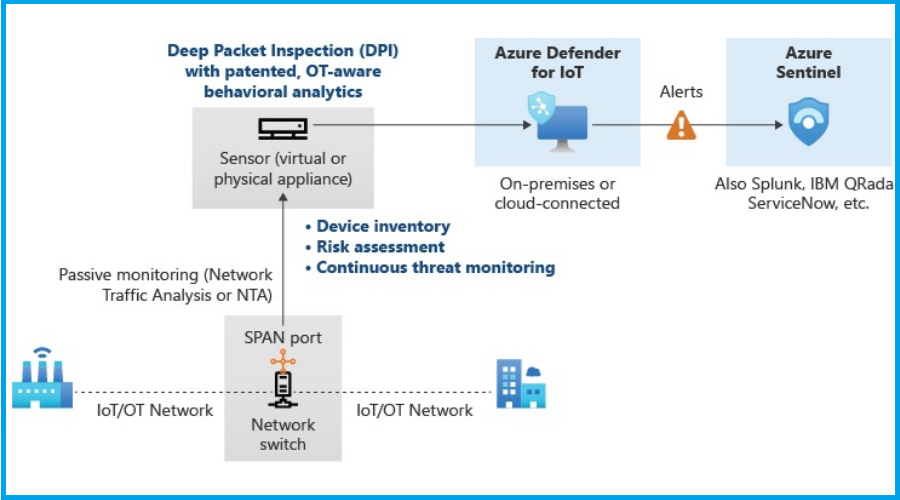

Također je važno imati na umu činjenicu da ove ranjivosti koje je SentinelLabs otkrio utječu i na klijente u oblaku i na on-premises.

I iako ne postoje dokazi o eksploataciji u divljini, uspješan napad može dovesti do potpunog ugrožavanja mreže.

Zašto pitaš? Pa, uglavnom zato što je Azure Defender za IoT konfiguriran da ima TAP (Terminal Access Point) na mrežnom prometu.

Podrazumijeva se da, nakon što napadači imaju neograničen pristup, mogu izvršiti bilo kakav napad ili ukrasti osjetljive informacije.

Što mislite o cijeloj ovoj situaciji? Podijelite svoje mišljenje s nama u odjeljku za komentare ispod.

![5 najboljih daljinskih daljinskih uređaja za prezentaciju laserskim pokazivačem za kupnju [Vodič za 2021]](/f/ba2c42861061578334dbdf8f94079e39.png?width=300&height=460)