- „Microsoft“ naudoja „Windows“ naujinius, kad sustiprintų mūsų sistemų apsaugą.

- Tačiau galbūt norėsite žinoti, kad net ir šiuos naujinimus naudoti nebėra saugu.

- Šiaurės Korėjos remiama programišių grupė „Lazarus“ sugebėjo juos sukompromituoti.

- Viskas, ką aukos turi padaryti, tai atidaryti kenkėjiškus priedus ir įjungti makrokomandos vykdymą.

Turėdami oficialią, naujausią „Windows“ operacinės sistemos kopiją, suteikiame tam tikro saugumo laipsnio, atsižvelgiant į tai, kad saugos naujinimus gauname reguliariai.

Bet ar kada nors pagalvojote, kad patys atnaujinimai vieną dieną gali būti panaudoti prieš mus? Na, panašu, kad ta diena pagaliau atėjo, ir ekspertai mus perspėja apie galimas pasekmes.

Neseniai Šiaurės Korėjos įsilaužimo grupei „Lazarus“ pavyko panaudoti „Windows Update“ klientą, kad paleistų kenkėjišką kodą „Windows“ sistemose.

Šiaurės Korėjos įsilaužėlių grupė sukompromitavo „Windows“ naujinimus

Dabar tikriausiai įdomu, kokiomis aplinkybėmis buvo atskleista ši naujausia išradinga kibernetinių atakų schema.

Tai padarė „Malwarebytes Threat Intelligence“ komanda, analizuodama sausio mėnesį vykusią slaptą sukčiavimo kampaniją, apsimetančią Amerikos saugumo ir kosmoso kompanija „Lockheed Martin“.

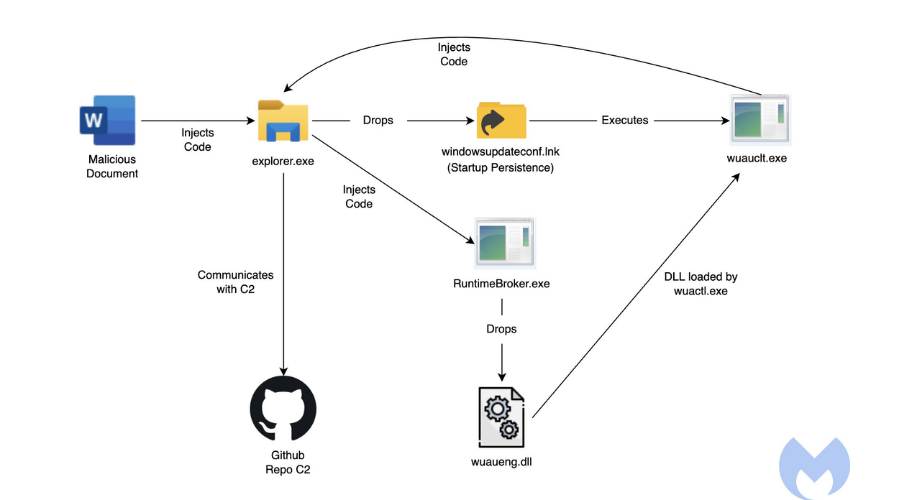

Užpuolikai, rengę šią kampaniją, pasirūpino, kad aukoms atidarius kenkėjiškus priedus ir įjungus makrokomandos vykdymą, įterptoji makrokomanda pašalina WindowsUpdateConf.lnk failą paleisties aplanke ir DLL failą (wuaueng.dll) paslėptame Windows/System32 aplanką.

Kitas veiksmas yra skirtas naudoti LNK failą WSUS / „Windows Update“ klientui (wuauclt.exe) paleisti, kad būtų vykdoma komanda, kuri įkelia užpuoliko kenkėjišką DLL.

Šias atakas atskleidusi komanda jas susiejo su „Lazarus“, remdamasi esamais įrodymais, įskaitant infrastruktūros sutapimus, dokumentų metaduomenis ir taikymą, panašų į ankstesnes kampanijas.

Lazarus nuolat atnaujina savo įrankių rinkinį, kad išvengtų saugos mechanizmų, ir tikrai tai darys toliau, naudodamas tokius metodus kaip KernelCallbackTable užgrobti valdymo srautą ir apvalkalo kodo vykdymą.

Sujunkite tai su „Windows Update“ kliento naudojimu kenkėjiškam kodui vykdyti, kartu su „GitHub“, skirtu C2 ryšiui, ir turėsite receptą visiškai ir absoliučiai nelaimei.

Dabar, kai žinote, kad ši grėsmė yra reali, galite imtis daugiau atsargumo priemonių ir netapti kenkėjiškų trečiųjų šalių aukomis.

Ar jūsų kompiuteris kada nors buvo užkrėstas pavojinga kenkėjiška programa naudojant „Windows“ naujinimą? Pasidalykite savo patirtimi su mumis toliau pateiktame komentarų skyriuje.