Automātiskajai izlaišanai vajadzētu sākt šomēnes.

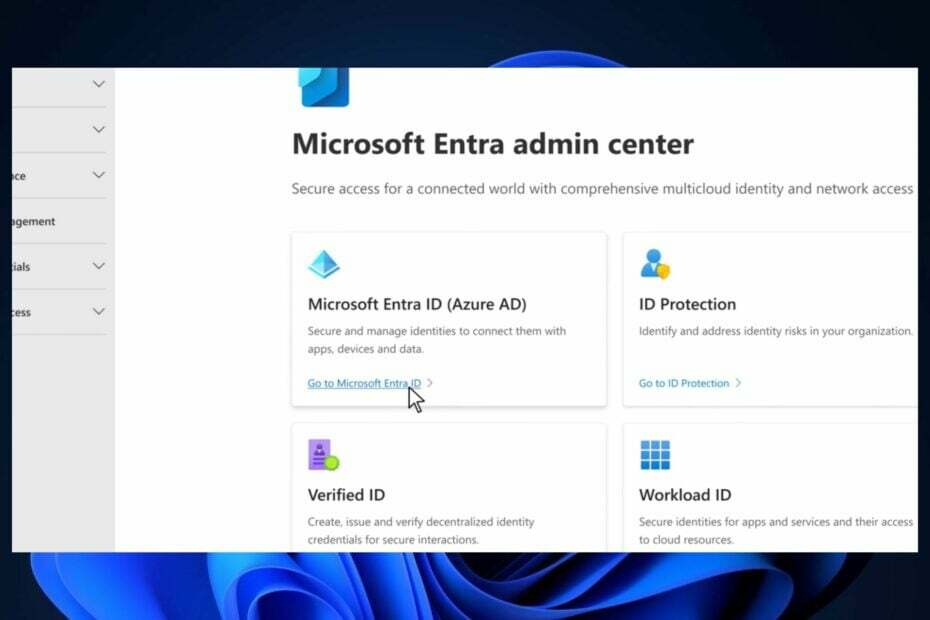

Microsoft Entra (agrāk pazīstama kā Azure Active Directory, kad Microsoft nolēma gada sākumā mainīt nosaukumu) tagad iespējos automātiskas nosacījuma piekļuves politikas, cenšoties piedāvāt labāku aizsardzību klientiem, kuriem ir šīs politikas.

Nosacītā piekļuves politiku automātiska izlaišana Azure direktorijā sāksies 2023. gada oktobrī saskaņā ar jaunāko ierakstu Microsoft 365 ceļvedis. Ņemot vērā, ka līdz mēneša beigām ir dažas dienas, izmaiņas ir jāievieš jebkurā dienā tagad.

Kas tomēr ir nosacījuma piekļuves politikas? Tiem no jums, kas nezina, nosacītās piekļuves politikas ir tās, kuras Microsoft izveido klientu nomniekiem. Tie ir iespējoti, lai nodrošinātu drošu piekļuvi Microsoft Entra ID nomas līgumam.

Izmaiņas būs pieejamas visā pasaulē, visās platformās, tostarp tīmeklī. Korporācija Microsoft arī sniedza detalizētu informāciju par piemērotajiem nomniekiem nosacījuma piekļuves politikām.

Automātiskās Azure AD nosacījuma piekļuves politikas: kam tās ir piemērotas?

Saskaņā ar ceļvedi nosacītās piekļuves politikas tiks ieviestas šādi:

- MFA administrēšanas portāliem: šī politika attiecas uz priviliģētām administratora lomām un pieprasa MFA, kad administrators pierakstās Microsoft administrēšanas portālā.

- MFA katram lietotājam MFA: šī politika attiecas uz lietotājiem ar MFA katram lietotājam un pieprasa MFA visām mākoņa lietotnēm.

- MFA augsta riska pierakstīšanās gadījumā: šī politika attiecas uz visiem lietotājiem, un augsta riska pierakstīšanās gadījumā ir nepieciešama MFA un atkārtota autentifikācija.

Tātad, kā redzat, šīs politikas ir vērstas uz galvenajiem administratora uzdevumiem, mākoņa telpu un, visbeidzot, autentifikāciju augsta riska situācijās.

Microsoft kopumā 2023. gada mēnešos ir skāruši vairāki kiberuzbrukumi, un agrāk šis gads, dokuments atklāja, cik trauslas ir Microsoft lietotnes, kad runa ir par pikšķerēšanas uzbrukumiem vai ļaunprogrammatūra.

Azure AD nosacītās piekļuves politikas nodrošina, ka neviens nesankcionēts profils nenonāks organizācijas IT infrastruktūrā.

![Kļūdas kods: 53003, pierakstoties [2 veidi, kā to novērst]](/f/bcc33ef89536c56920ebfed00dbcfb03.png?width=300&height=460)