Небезпечну вразливість виявила SecureWorks на початку цього року.

- Зловмисник просто захопив би залишену URL-адресу та використав її для отримання підвищених привілеїв.

- Уразливість виявила компанія з кібербезпеки SecureWorks.

- Корпорація Майкрософт негайно звернула увагу на це, однак це красномовно говорить про рівень її кібербезпеки.

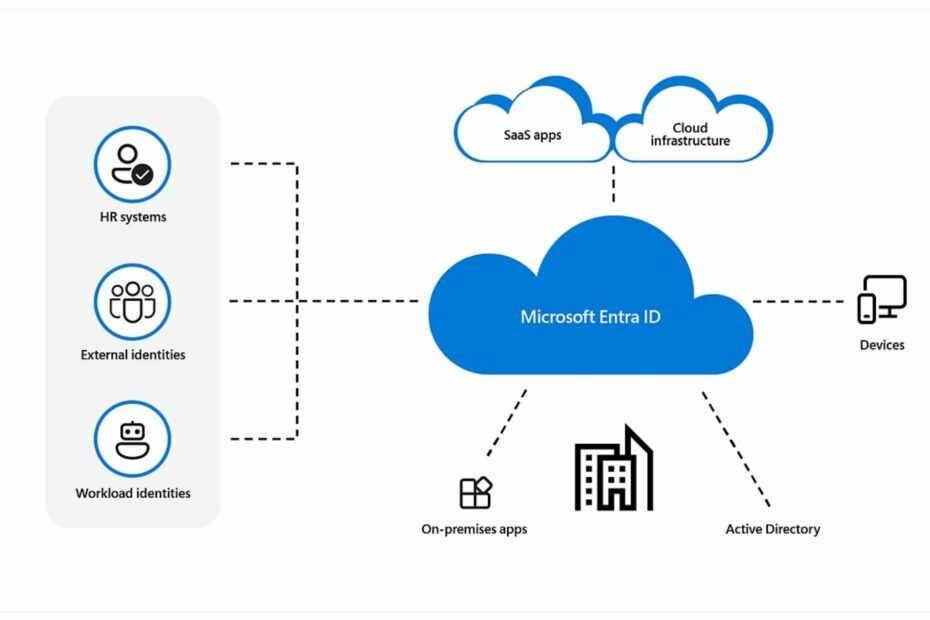

На початку цього року Microsoft Entra ID (який на той час був відомий як Azure Active Directory) могли бути легко зламані та скомпрометовані хакерами за допомогою URL-адрес покинутих відповідей. Команда дослідників з SecureWorks виявила цю вразливість і повідомила про це Microsoft.

Технічний гігант із Редмонда швидко усунув вразливість і протягом 24 годин після першого оголошення видалив URL-адресу покинутої відповіді в ідентифікаторі Microsoft Entra ID.

Тепер, майже через 6 місяців після цього відкриття, команда, яка його створила, розкрито в дописі в блозі, процес, який стоїть за зараженням покинутих URL-адрес відповіді та їх використанням для підпалу ідентифікатора Microsoft Entra ID, що фактично скомпрометує його.

Використовуючи покинуту URL-адресу, зловмисник міг би легко отримати підвищені привілеї організації за допомогою Microsoft Entra ID. Зайве говорити, що вразливість становила великий ризик, і Microsoft, очевидно, не знала про це.

Зловмисник може використати цю залишену URL-адресу, щоб переспрямувати коди авторизації собі, обмінюючи незаконно отримані коди авторизації на маркери доступу. Зловмисник може викликати Power Platform API через службу середнього рівня та отримати підвищені привілеї.

SecureWorks

Ось як зловмисник може скористатися вразливістю Microsoft Entra ID

- Покинуту URL-адресу відповіді буде виявлено зловмисником і викрадено за допомогою шкідливого посилання.

- Тоді жертва отримає доступ до цього шкідливого посилання. Потім Entra ID перенаправляв би систему жертви на URL-адресу відповіді, яка також містила б код авторизації в URL-адресі.

- Шкідливий сервер обмінює код авторизації на маркер доступу.

- Шкідливий сервер викликає службу середнього рівня, використовуючи маркер доступу та призначений API, і ідентифікатор Microsoft Entra ID буде зламано.

Однак команда дослідників також виявила, що зловмисник може просто обміняти коди авторизації на токени доступу, не передаючи токени в службу середнього рівня.

З огляду на те, наскільки легко зловмиснику було б ефективно скомпрометувати сервери Entra ID, корпорація Майкрософт швидко вирішила цю проблему та випустила оновлення наступного дня.

Але досить цікаво спостерігати, як технічний гігант із Редмонда ніколи не бачив цієї вразливості. Однак у Microsoft є історія дещо нехтування вразливими місцями.

Раніше цього літа, компанію різко критикував Tenable, іншої престижної фірми з кібербезпеки, за те, що вона не усунула ще одну небезпечну вразливість, яка дозволила б зловмисним організаціям отримати доступ до банківської інформації користувачів Microsoft.

Зрозуміло, що Microsoft потрібно якось розширити свій відділ кібербезпеки. Що ви думаєте про це?